签到

用emoji-aes解码,key为GAME

☀☺⏩☺⌨☂☃✅

得到flag{10ve_4nd_Peace}

GIF有点大

GET

-

wbStego4open 隐写

首先,wbStego4open会把插入数据中的每一个ASCII码转换为二进制形式然后,把每一个二进制数字再替换为十六进制的20或09,20代表0,09代表1

最后,将这些被转换后的十六进制数据嵌入到PDF文件中

查看,用wbStego4open修改后的文件内容,会发现文件中已混入了很多由20和09组成的8位字节

还原,把这些 8 位字节取出来后, 再提取其最低有效位, 组合后即可获得其所代表的 ASCII 码的二进制形式, 然后再把二进制码转换成 ASCII 码就能得到原始消息了

-

jwt(问3)

- 追踪http流,每一个看,发现command=whoami→alert(“root\n”),∴root

jwt(问4)

- 追踪http,找到command=ls.....

- 看到alert(“1.c\n”)得到1.c

network

借鉴了xctf攻防世界 MISC高手进阶区 奇怪的TTL字段_ctf ttl-CSDN博客

代码

`import binasciifile_path = r"C:\Users\联想\Desktop\misc\attachment-2.txt"try:with open(file_path, 'r', encoding='utf-8') as fp:a = fp.readlines()

except UnicodeDecodeError:with open(file_path, 'r', encoding='gbk') as fp:a = fp.readlines()p = []

for x in range(len(a)):# 移除可能的空白字符并转换为整数line_content = a[x].strip()if line_content: # 确保不是空行p.append(int(line_content))s = ''

for i in p:if i == 63:b = '00'elif i == 127:b = '01'elif i == 191:b = '10'else:b = '11's += bflag = ''

for i in range(0, len(s), 8):# 确保有足够的位数if i + 8 <= len(s):flag += chr(int(s[i:i+8], 2))# 将结果转换为字节并写入文件

flag_bytes = binascii.unhexlify(flag)

output_path = r"C:\Users\联想\Desktop\misc\ans.zip"

with open(output_path, 'wb') as wp:wp.write(flag_bytes)print(f"处理完成,结果已保存到: {output_path}")`

得到压缩包

火绒查

火绒查

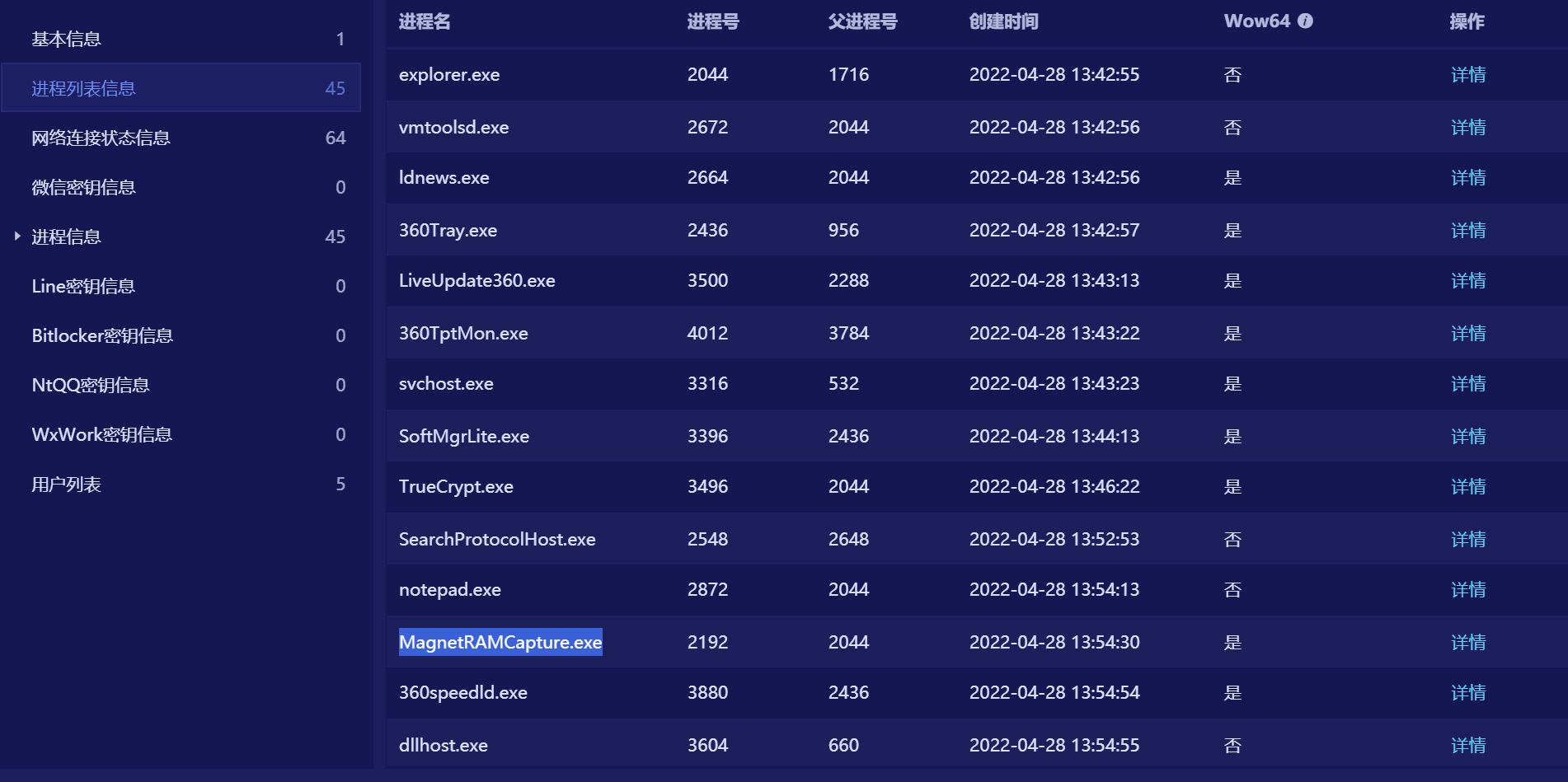

计算机取证_2

我用的火眼的内存分析,也找到了ram应该是内存,再分析一下得到flag

flag为2192