Tags:流量分析,应急响应

0x00. 题目

附件路径:https://pan.baidu.com/s/1GyH7kitkMYywGC9YJeQLJA?pwd=Zmxh#list/path=/CTF附件

附件名称:202311_陇剑杯预赛_tcpdump.zip

-

题目描述:攻击者通过暴力破解进入了某Wiki 文档,请给出登录的用户名与密码,以:拼接

-

题目描述:攻击者发现软件存在越权漏洞,请给出攻击者越权使用的cookie的内容的md5值。(32位小写)

-

题目描述:攻击使用jdbc漏洞读取了应用配置文件,给出配置中的数据库账号密码,以:拼接,比如root:123456

-

题目描述:攻击者又使用了CVE漏洞攻击应用,执行系统命令,请给出此CVE编号以及远程EXP的文件名,使用:拼接,比如CVE-2020-19817:exp.so

-

题目描述:给出攻击者获取系统权限后,下载的工具的名称,比如nmap

0x01. WP

1. 攻击者通过暴力破解进入了某Wiki 文档,请给出登录的用户名与密码,以:拼接

TMjpxFGQwD:123457

过滤筛选爆破响应http.response_for.uri == "http://127.0.0.1:8080/login"

分析errCode,找到成功响应后查看对应的请求包数据

2. 攻击者发现软件存在越权漏洞,请给出攻击者越权使用的cookie的内容的md5值。(32位小写)

越权漏洞一般指的是以另一个用户的身份去访问不属于自己的资源。

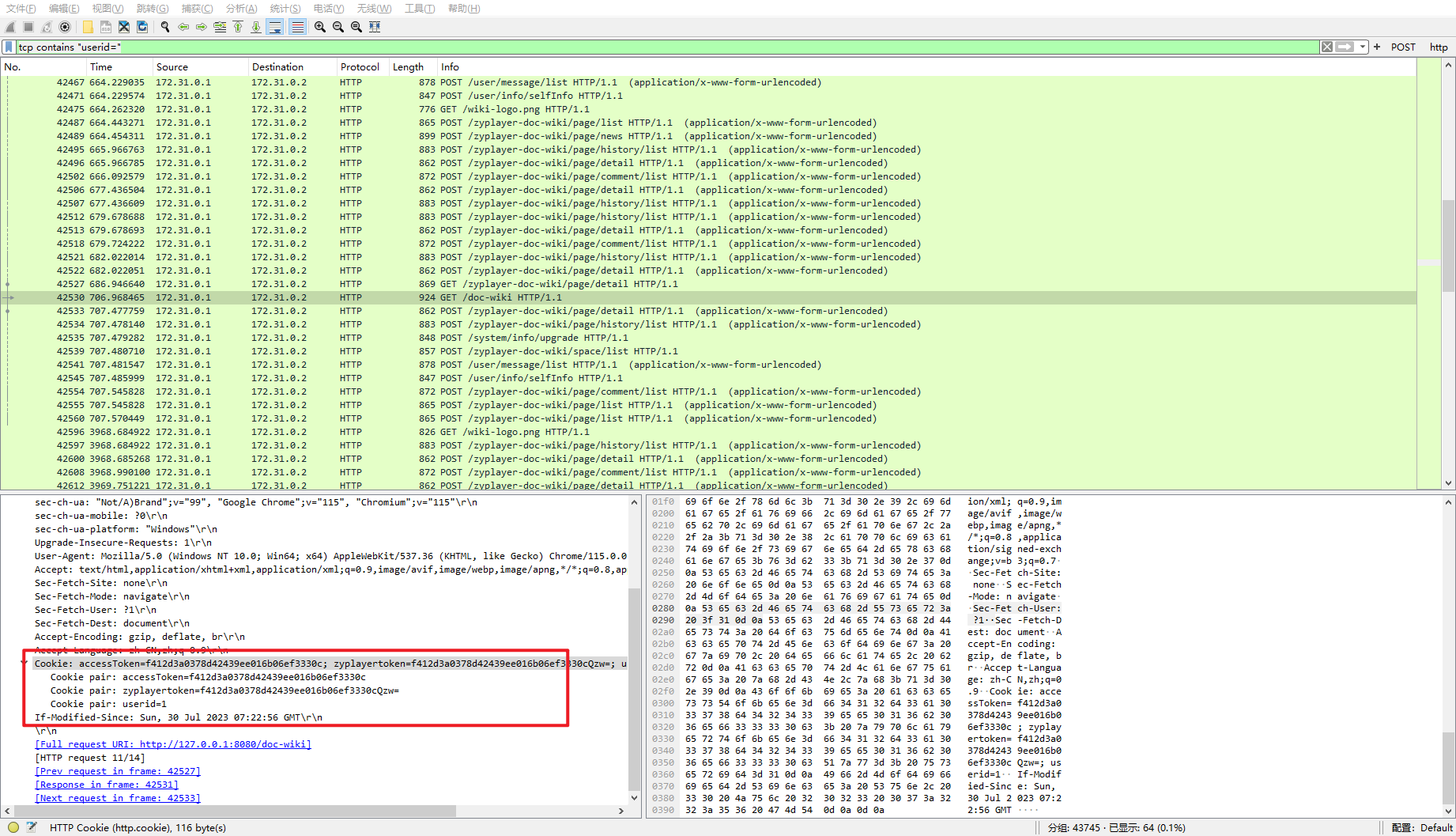

登陆后大部分包里都有userid=2的标志,过滤tcp contains "userid="后逐个查看请求

383c74db4e32513daaa1eeb1726d7255

md5('accessToken=f412d3a0378d42439ee016b06ef3330c; zyplayertoken=f412d3a0378d42439ee016b06ef3330cQzw=; userid=1')

= 383c74db4e32513daaa1eeb1726d7255

3. 攻击使用jdbc漏洞读取了应用配置文件,给出配置中的数据库账号密码,以:拼接,比如root:123456

通过tcp contains "jdbc" and tcp contains "username" and tcp contains "password"过滤所有涉及jdbc的请求

zyplayer:1234567

4. 攻击者又使用了CVE漏洞攻击应用,执行系统命令,请给出此CVE编号以及远程EXP的文件名,使用:拼接,比如CVE-2020-19817:exp.so

CVE-2022-21724:custom.dtd.xml

过滤tcp contains "jdbc:",找到攻击请求,EXP应该是custom.dtd.xml

搜索引擎搜索关键字找到对应CVE编号,

CVE custom.dtd.xml socketFactory=org.springframework.context.support.ClassPathXmlApplicationContext

5. 给出攻击者获取系统权限后,下载的工具的名称,比如nmap

fscan

查看其他tcp流量请求,找到下载命令