本实验用本地搭建的pikachu漏洞练习平台做实验

- 水平越权

水平越权是指同一权限级别下的不同用户之间,可以非法访问或操作其他用户的数据或资源。即用户通过某种手段,绕过系统的访问控制机制,获取与自身权限同级的其他用户的信息或执行相关操作

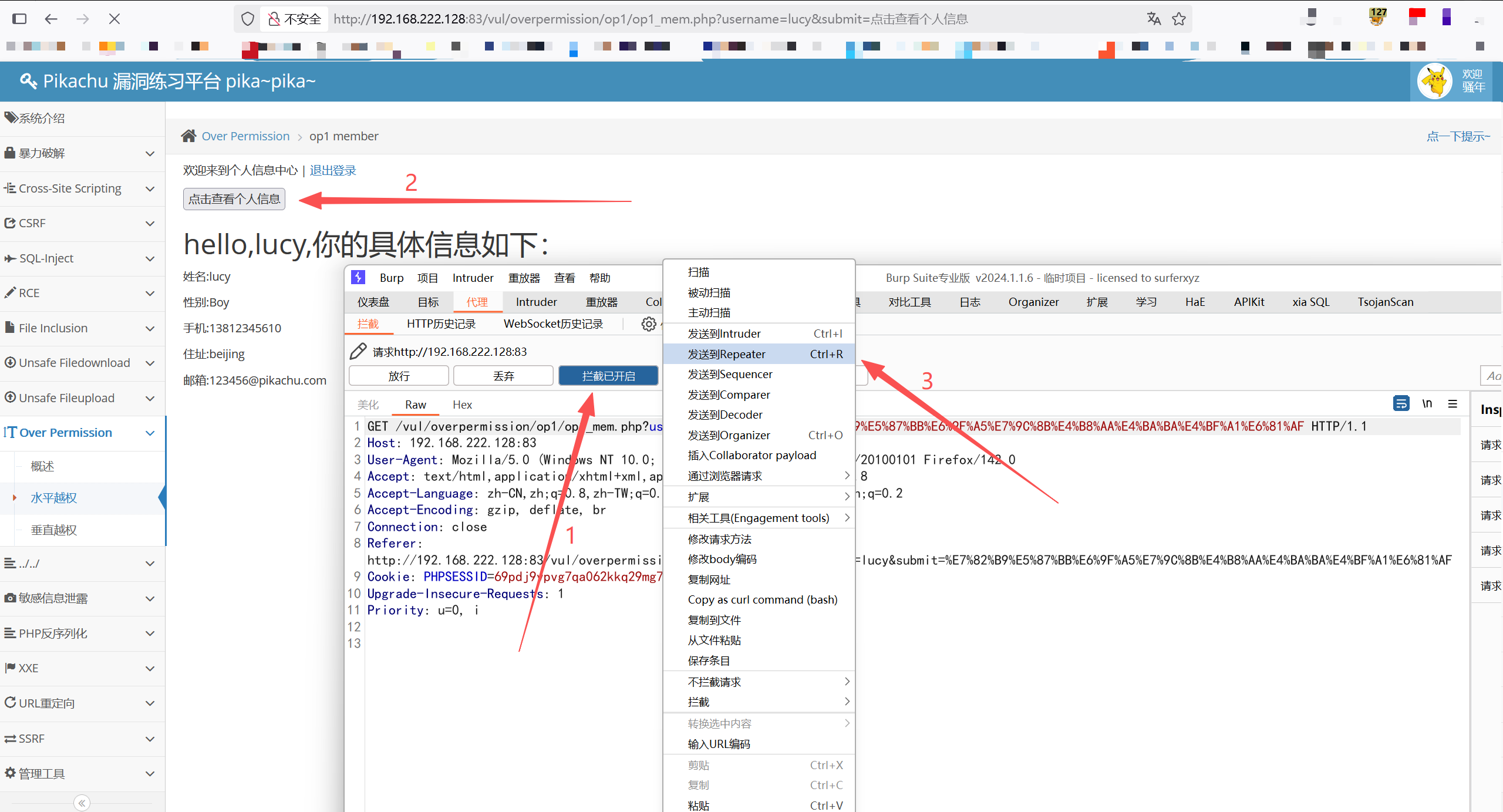

咱们先看一下水平越权环境

可以看到右侧的账号密码,我们先登录lucy,密码123456

点击查看个人信息

可以看到在URL中就有lucy这个名字

我们尝试用burp抓包改这个参数看看能不能越权成功

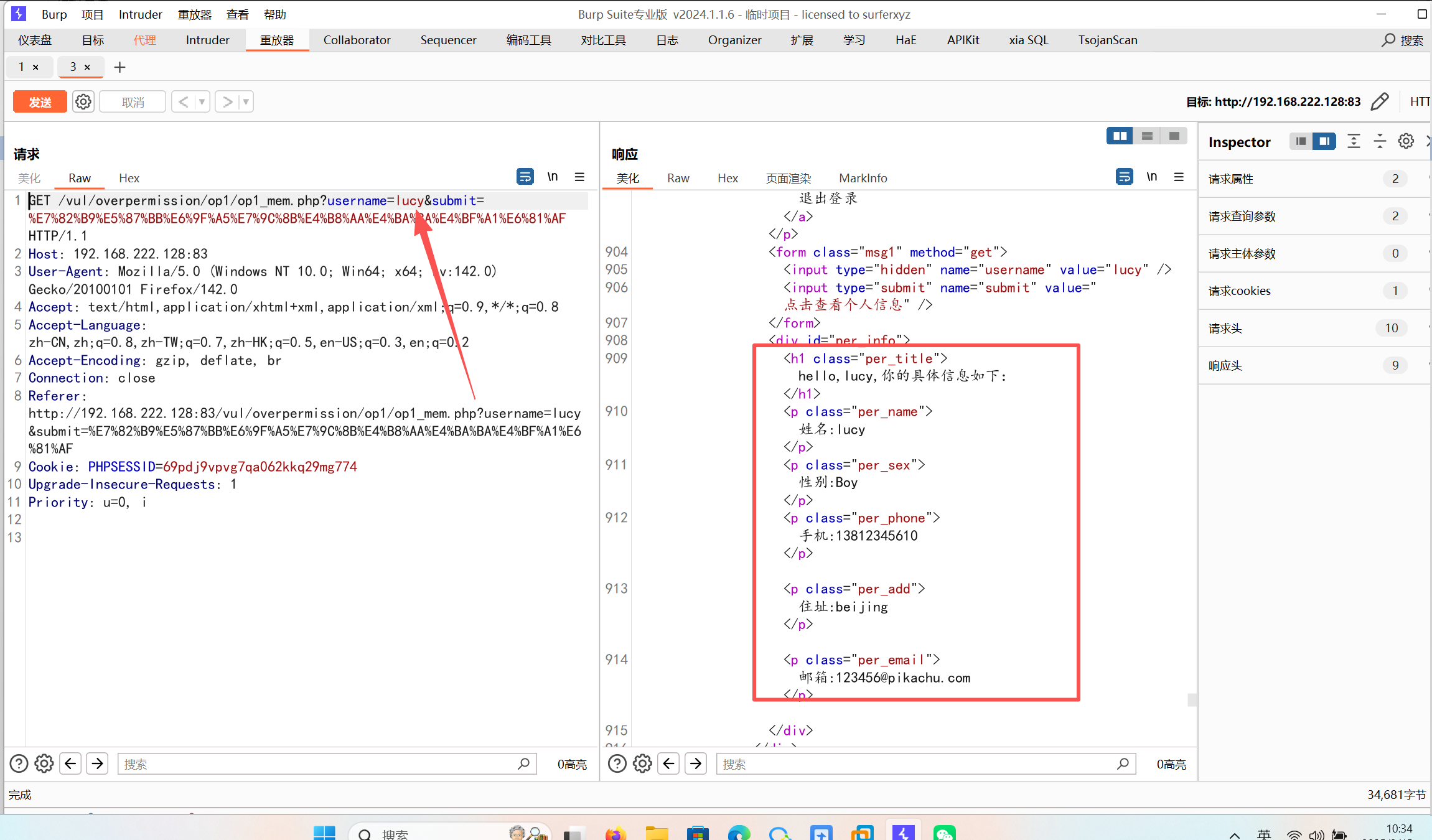

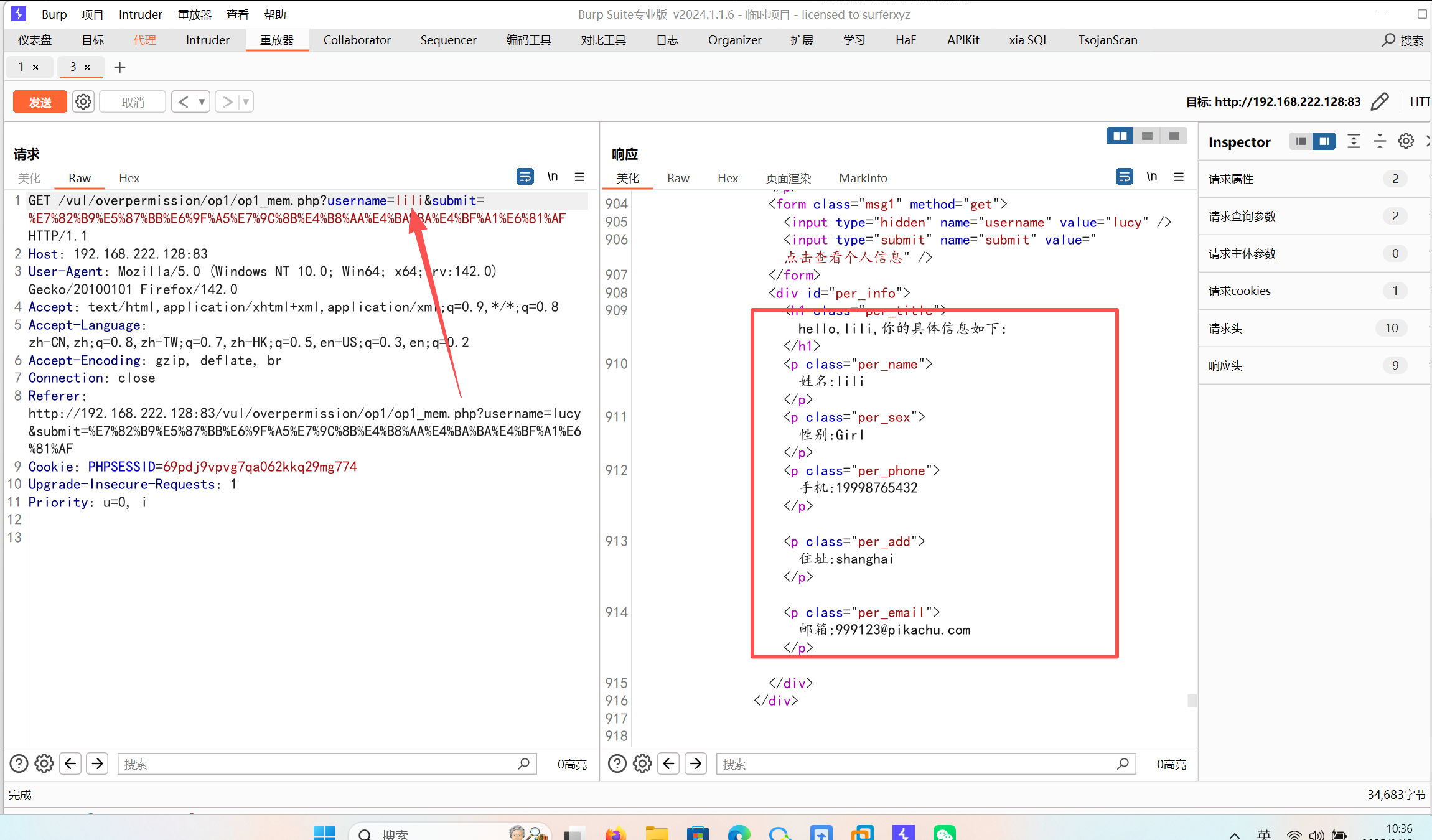

放到重放模块Repeater确认一下

没问题,咋们修改lucy为lili看一下

越权访问到了lili的个人信息

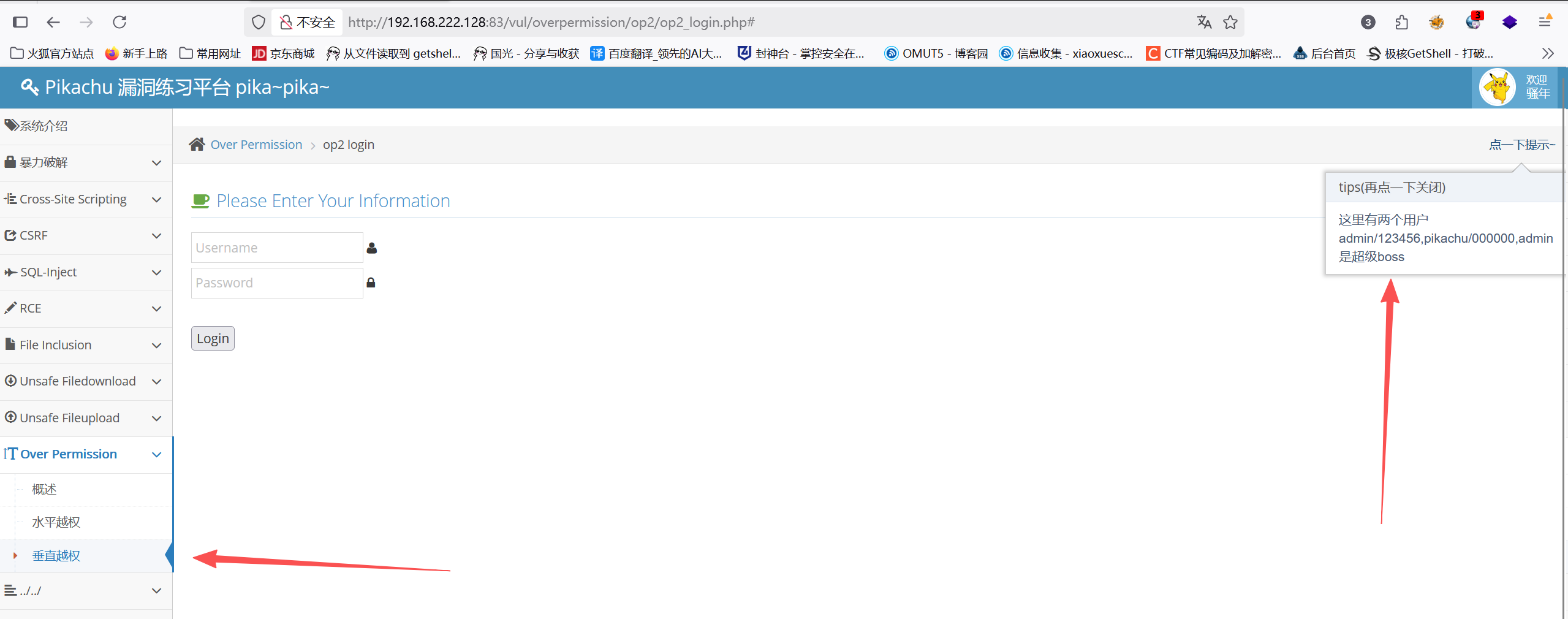

2. 垂直越权

垂直越权是指低权限用户通过某种方式获取高权限用户的操作权限,从而执行原本只有高权限用户才能进行的操作。即权限级别低的用户突破系统的权限限制,实现权限的提升。

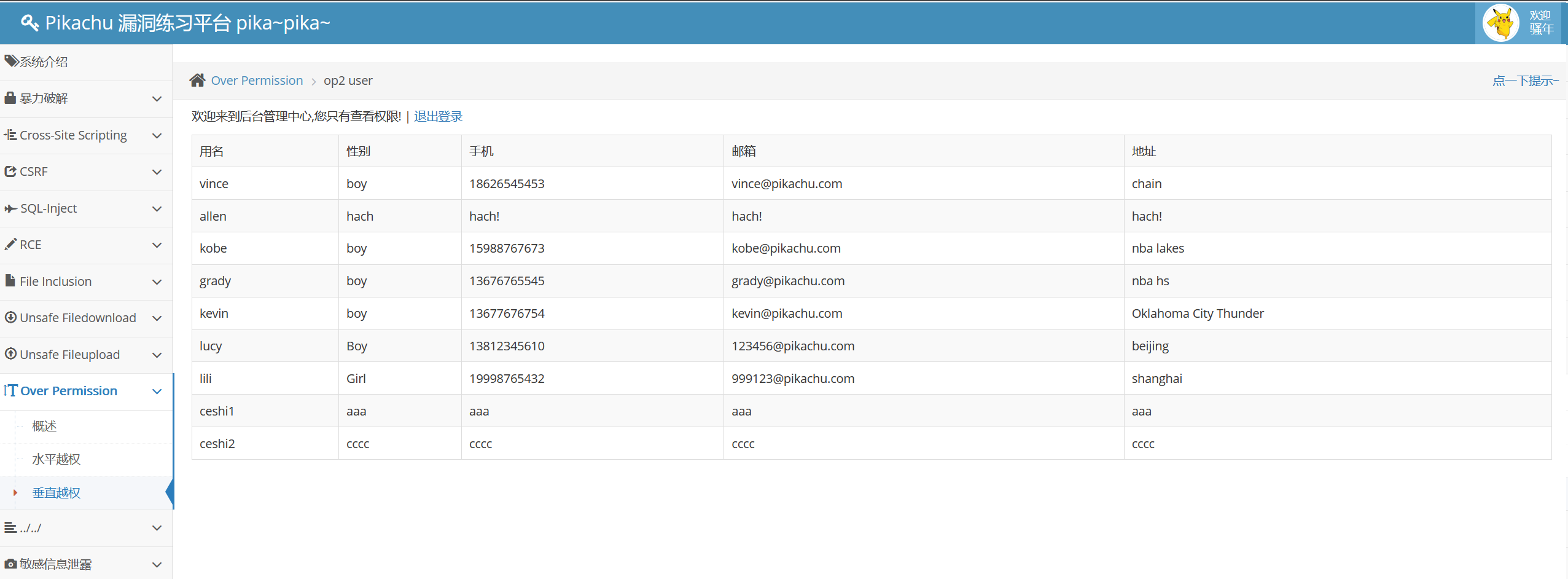

这里有两个用户admin密码123456,pikachu密码000000,admin是超级用户

那就先登录pikachu看看

可以看到pikachu只有查看权限,什么操作都做不了

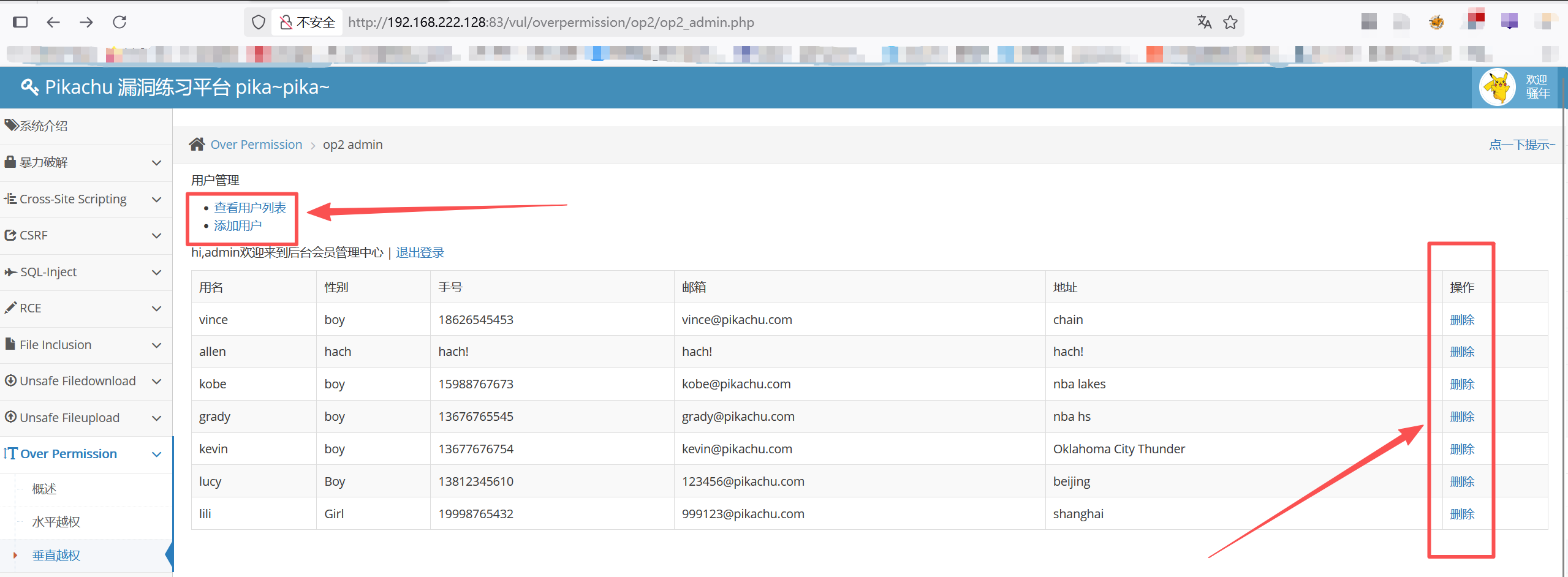

咱们再登陆admin看一下

可以看到admin能删除用户、添加用户

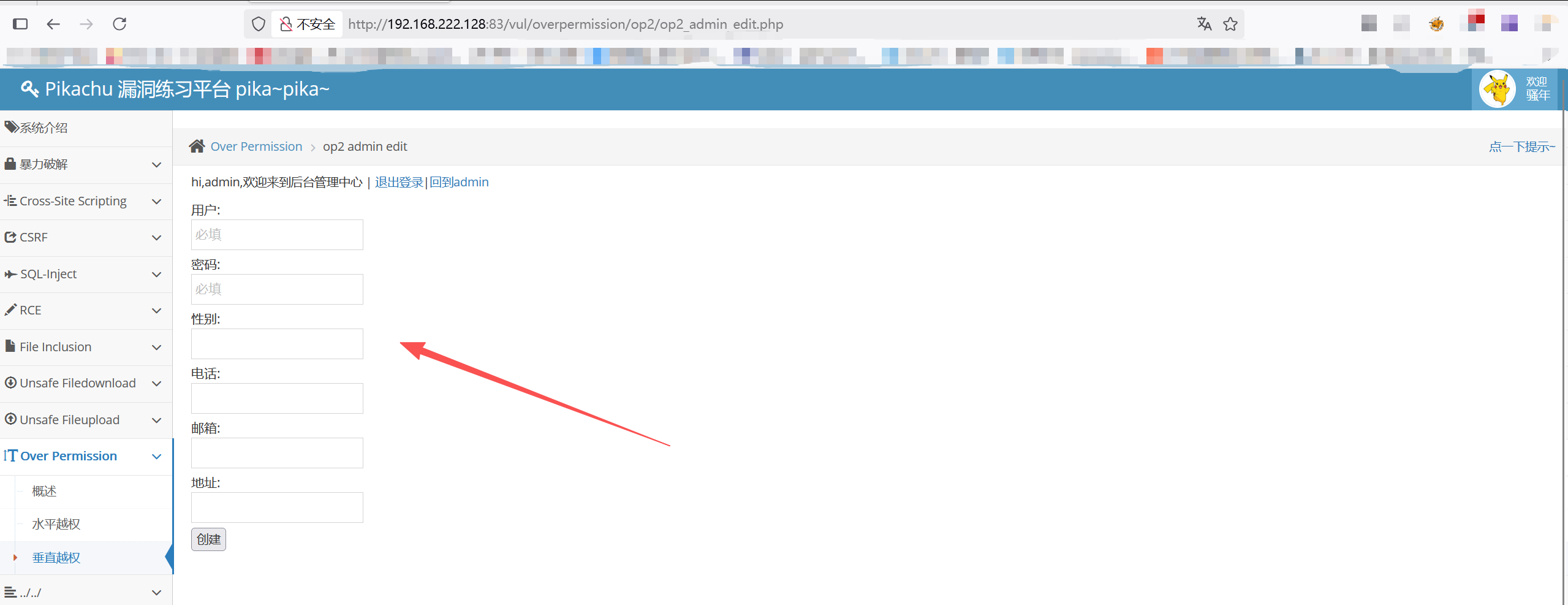

咱们先创建一个账户试一下

添加ceshi1

咱们试试用pikachu账号能不能越权到admin也添加一个用户

登录pikachu

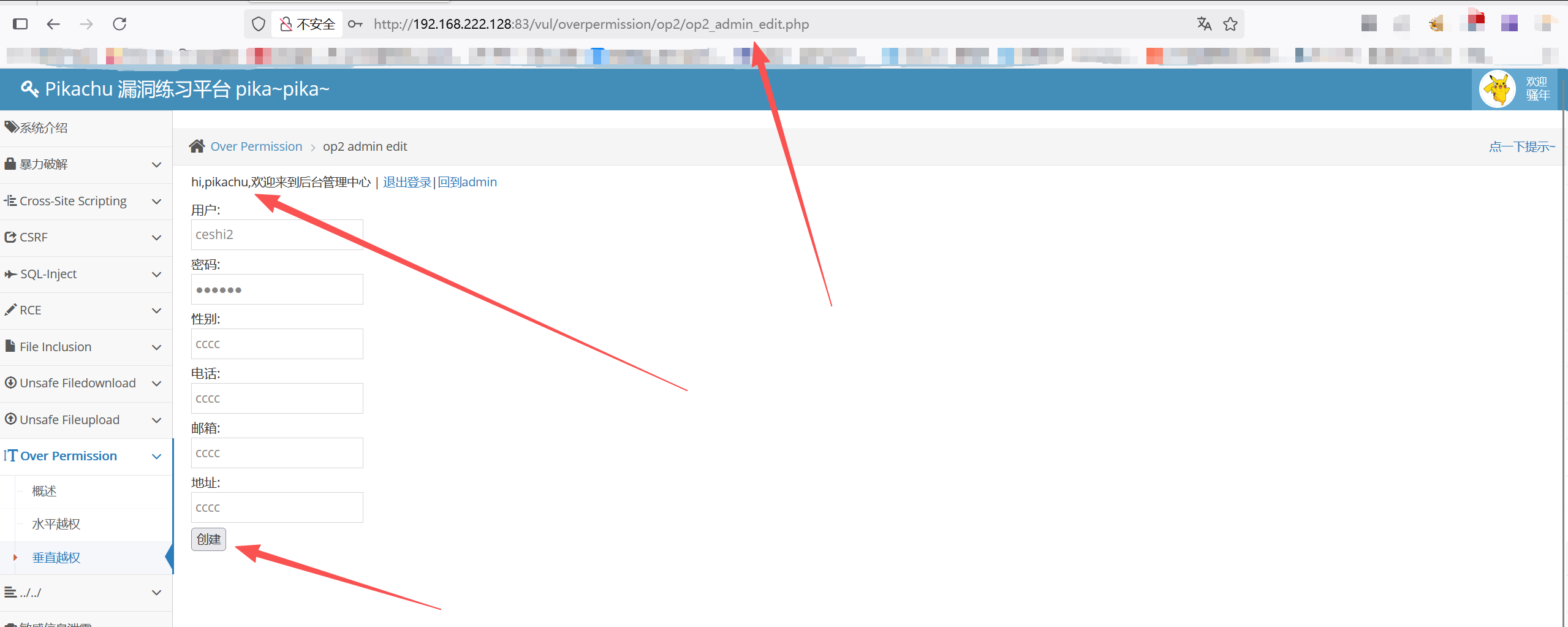

咱们可以看到两个账号登陆后的URL不一样,普通用户是op2_user,超级用户是op2_admin,并且超级管理员admin的添加用户页面是op_admin_edit.php

那怎么就可以修改一下URL:

把这/vul/overpermission/op2/op2_user.php

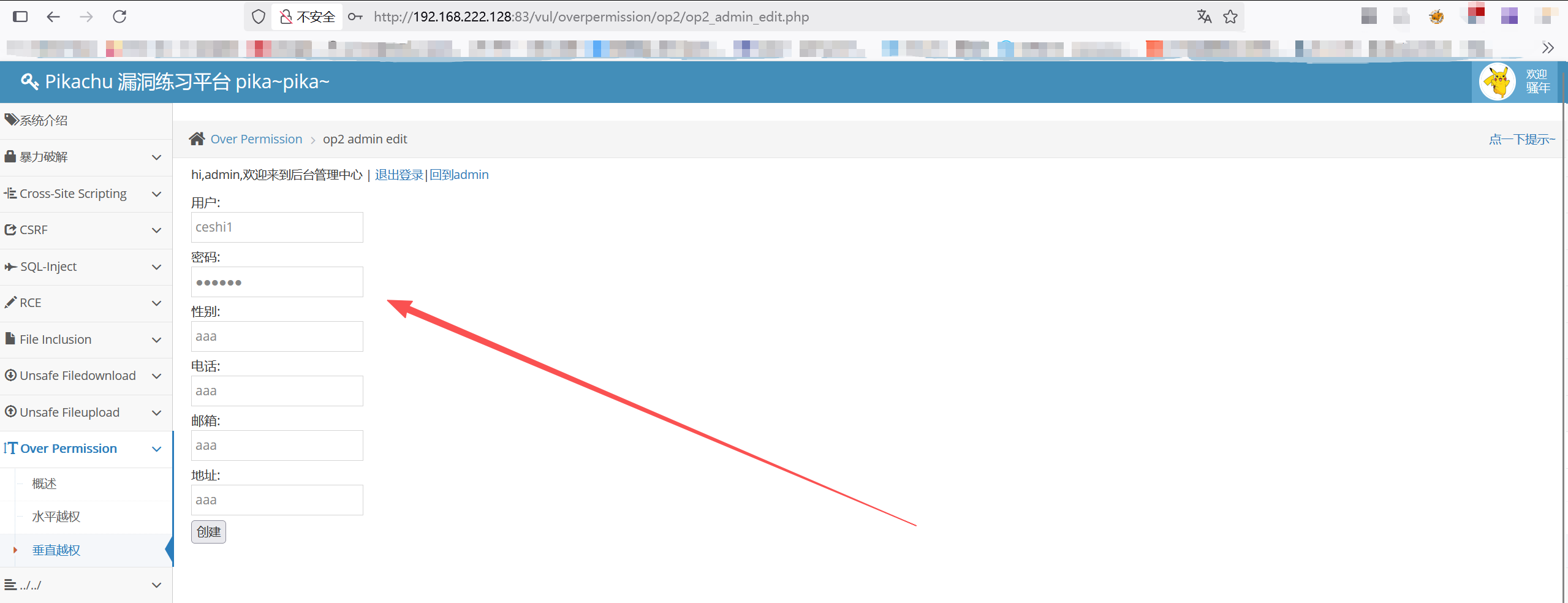

改成/vul/overpermission/op2/op2_admin_edit.php看一下

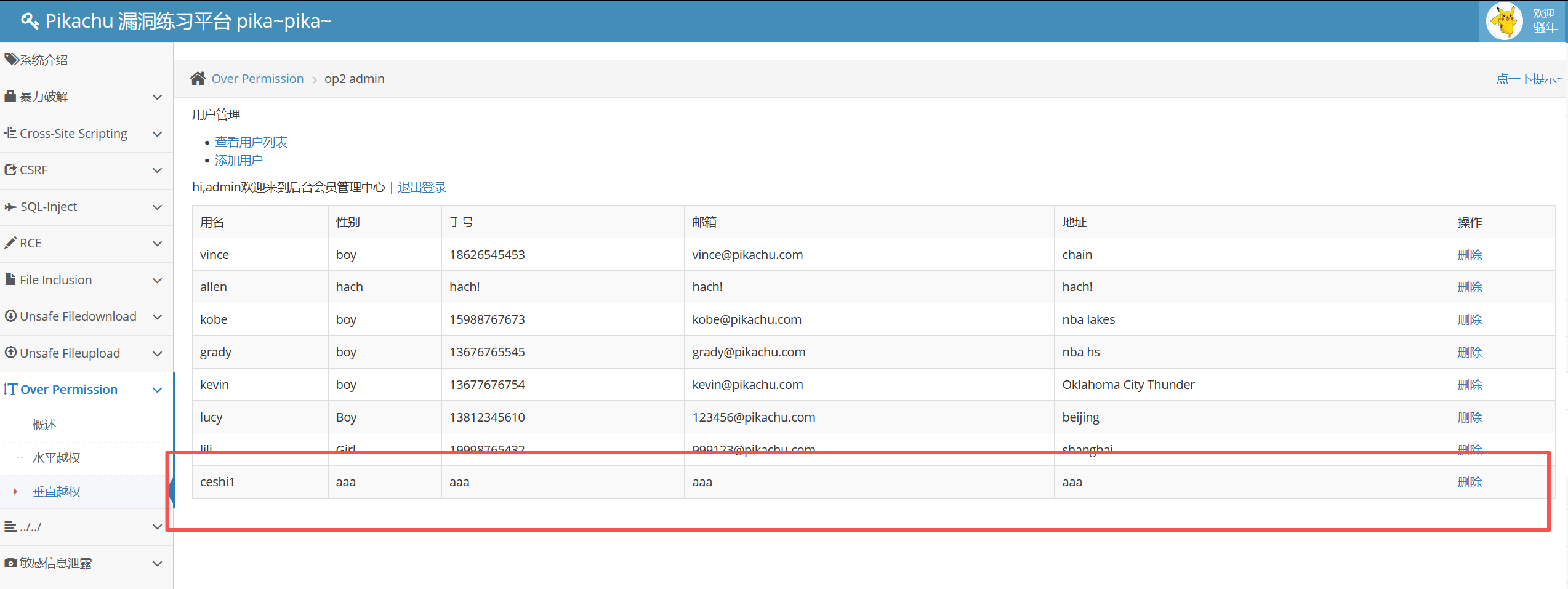

变成hi,pikachu了还能添加用户,那怎么就添加ceshi2看一下

垂直越权成功!